Notes de l’épisode 21 du pOD : pour ce vingt-et-unième épisode, nous échangeons ensemble sur la question de la sécurité sur les réseaux sociaux. Retrouvez ci-dessous les principaux éléments abordés durant cet épisode (pour rappel, ce sont des notes 😉), ainsi que différents liens et ressources utiles pour approfondir votre réflexion.

Sommaire

Ecouter l’épisode

Avant-propos

Pourquoi est-ce que l’on a choisi d’aborder ce sujet ? Bien que ce sujet soit un peu anxiogène pour beaucoup ou difficile à appréhender pour d’autres, il n’en reste pas moins important. Les réseaux sociaux sont une excellente source d’informations, une façon d’être en contact avec sa communauté et de communiquer pour une marque. Mais attention : si nous ne sommes pas prudents et que nous ne connaissons pas les bonnes pratiques de base, des incidents peuvent vite arriver.

Vous pensez probablement que cela ne vous concerne pas. Pourtant si. Vous vous demandez quel intérêt aurait-on à pirater votre compte Linkedin ou le site WordPress de votre client ? On vous explique tout ça.

Pour cet épisode, nous avons proposé à Jean-Sylvain Chavanne d’intervenir. Jean-Sylvain est actuellement RSSI (Responsable de la Sécurité des Systèmes d’Information) du CHRU de Brest et ancien délégué régional de l’ANSSI (Agence Nationale de la Sécurité des Systèmes d’Information). Avec son expérience, nous avons forcément pensé à lui pour cet épisode 🙂

Les intervenants sur cet épisode de podcast sont donc :

- Gwen, chef de projet social media Ouest Digital

- Bryan, co-fondateur Ouest Digital

- Jean-Sylvain, invité

Axe 1 – La sécurité sur les réseaux sociaux : les fondamentaux

« On ne peut pas réduire la cybersécurité à des mesures techniques. » – Jean-Sylvain

La cybersécurité est un ensemble de mesures techniques et organisationnelles.

✅ Le côté organisationnel concerne des mesures de vie (souvent du bon sens) que toute personne doit respecter, pour ne pas faire tomber toute l’organisation autour de la sécurité.

📌 Exemple : éviter d’afficher un mot de passe dans une salle de réunion. C’est visible par tout le monde, n’importe qui peut les prendre en photo pour les partager.

À l’agence, on parle même “d’hygiène informatique” : de la même manière que l’on se lave les mains avant de déjeuner, on doit avoir le réflexe de sécuriser ses activités.

✅ Le côté technique vise à assurer :

- la disponibilité de l’information : qu’elle soit présente là où on souhaite la trouver ;

- l’intégrité de l’information : qu’elle ne soit pas modifiée par quelqu’un qui n’en a pas les droits ;

- la confidentialité de l’information : qu’elle ne soit pas divulguée à des tiers qui n’ont pas lieu d’avoir accès à cette information.

« Je pense que c’est une question de bons réflexes que l’on doit essayer d’adopter le plus tôt possible. Plus c’est adopté vite et plus ça nous paraît naturel et simple. » – Jean-Sylvain

C’est un peu comme tout, plus on attend et plus c’est long et difficile à mettre en place. Alors, n’attendez plus 😉

« Les réseaux sociaux sont totalement concernés par ce sujet. Quand on partage une information via un post, il est important qu’elle ne soit pas modifiée derrière par une tierce personne. » – Jean-Sylvain

Lorsque l’on est une marque qui communique sur les réseaux sociaux, il est en effet important que l’information que l’on souhaite partager à sa communauté soit :

- disponible dans la durée, qu’elle ne soit pas supprimée si on ne l’a pas décidé,

- et intègre, qu’elle ne soit pas modifiée. Imaginez les conséquences si l’un de vos posts Linkedin venait à être modifié par un acteur malveillant 😉

De même, il est important que l’organisation autour des mots de passe soit confidentielle. Les mots de passe doivent rester accessibles uniquement aux personnes concernées par l’utilisation de ces mots de passe.

« L’ANSSI a un slogan : La sécurité c’est l’affaire de tous. Et ce n’est pas anodin comme slogan. » – Jean-Sylvain

La sécurité concerne tout le monde. Peu importe le secteur d’activité et sa fonction.

« Aujourd’hui, 90% des attaques ne sont pas liées à l’identification d’une personne ou d’une cible. C’est davantage lié à sa mauvaise utilisation d’un système d’information. » – Jean-Sylvain

Il y a une analogie très simple pour comprendre cette citation : imaginez qu’une personne fasse le tour de votre quartier, en tentant d’ouvrir toutes les portes. L’objectif n’est pas de venir vous cambrioler, juste d’identifier les failles possibles, pour ensuite vendre la liste des maisons non sécurisées à des acteurs en recherche de vulnérabilités (pour du vol, du squat, du détournement du compteur électrique, etc.), voire pour une attaque ciblée. C’est très aléatoire.

Les principales techniques utilisées par les « cybercriminels » sont :

- Le « credential stuffing » (usurpation d’identifiant et de mot de passe) : Les attaquants vont chercher des identifiants et mots de passe valides, pour les regrouper dans des bases de données et les revendre sur les marchés noirs.

📌 Exemple : Ce que l’on voit beaucoup depuis un an c’est la revente d’accès à des comptes Netflix ou Disney +. En effet, la plupart des gens utilisent des mots de passe faibles que les attaquants arrivent à déchiffrer et revendent ensuite à d’autres personnes.

Des inconnus se retrouvent en possession d’identifiants Netflix ou Disney + et profitent d’un abonnement gratuit.

- Le « phishing » (hameçonnage) : Cette technique consiste à se faire passer pour une personne ou une organisation de confiance (votre manager, votre banque, etc.), afin de lui soutirer des renseignements personnels, comme des mots de passe, un numéro de carte de crédit etc.

« On me dit souvent : Je n’ai pas besoin d’utiliser des mots de passe forts car je n’ai rien à cacher. Et je réponds toujours : Est-ce que vous aimeriez habiter dans une maison de verre, sans mûrs opaques ? » – Jean-Sylvain

En effet, ce n’est pas parce qu’on n’a rien à cacher, qu’on a pour autant envie de s’exposer. Et cette distinction est très importante à avoir à l’esprit.

« Tout cela pour dire que ce sont les mauvais usages qui font que l’on devient vulnérable. » – Jean-Sylvain

Axe 2 – Sécuriser ses activités sur les réseaux sociaux : les étapes clés

« L’utilisation de simples bonnes pratiques permet de se protéger de 80% des attaques. » – Jean-Sylvain

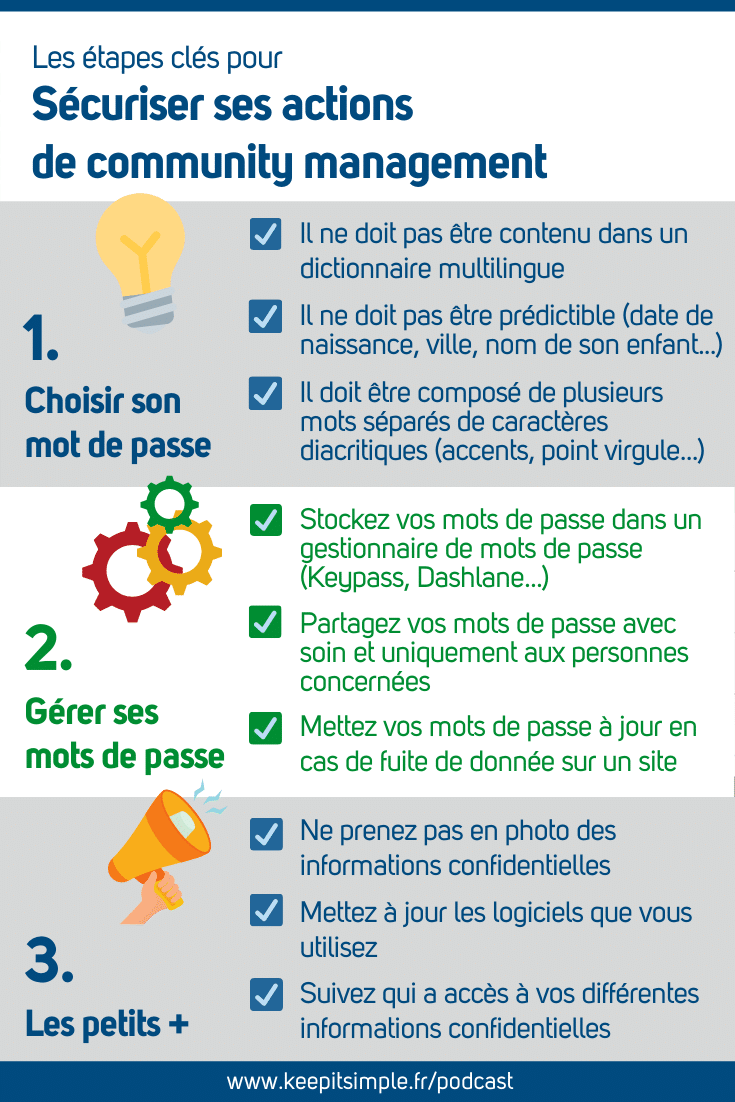

Les étapes clés pour sécuriser ses activités sur les réseaux sociaux :

1️⃣ Choisir avec soin ses mots de passe. Il ne faut pas choisir son nom, sa date de naissance ou encore sa ville de naissance/d’habitation en mot de passe (je vous assure que beaucoup de personnes font ça).

Pourquoi ? Tout simplement car ces informations sont souvent publiques sur les réseaux sociaux et peuvent très facilement être trouvées sur internet.

💡 Qu’est ce qu’un bon mot de passe ?

- Il ne doit pas être contenu dans un dictionnaire multilingue ;

- Il ne doit pas être prédictible (date de naissance, ville d’habitation, nom de ses enfants etc.) ;

- Il doit correspondre à une certaine typologie. Dans l’idéal il doit être long, composé de plusieurs mots séparés d’un caractère diacritique (accents, point virgule etc.).

2️⃣ Ne pas réutiliser plusieurs fois le même mot de passe. En effet, si jamais l’une des plateformes que vous utilisez fait l’objet d’une fuite de données (ce qui arrive régulièrement, coucou Facebook et Linkedin), votre mot de passe sera dévoilé.

Dans ce cas de figure, si vous utilisez des mots de passe différents pour chacune de vos connexions, vous n’aurez plus qu’à changer le mot de passe sur la plateforme ayant fait l’objet d’une fuite de données.

3️⃣ Gérer avec soin ses mots de passe. La question de la bonne gestion d’un mot de passe recouvre 3 éléments :

- Le partage : Quand on veut le partager à quelqu’un, il faut faire attention à la façon dont on va le faire (on vous explique ça plus bas dans les astuces et erreurs à ne pas commettre).

- La mise à jour : Si vous utilisez un gestionnaire de mots de passe, il vous sollicitera régulièrement pour mettre à jour votre mot de passe.

⚠️ Attention : régulièrement ne veut pas forcément dire souvent. Si votre mot de passe est fort, vous n’aurez pas forcément besoin de le changer. - Le stockage : Si vous suivez notre conseil n°1, qui est de bien choisir son mot de passe, vous allez vite vous retrouver avec plein de mots de passe compliqués (voire impossibles) à retenir. Il faudra donc choisir avec soin votre espace de stockage pour vos mots de passe.

👉 Alors, bien évidemment, on ne les note pas sur un carnet que l’on peut perdre à tout moment, ni dans un fichier excel qui peut être piraté en quelques secondes. Des gestionnaires de mots de passe existent et vous aideront à créer de bons mots de passe, à les stocker, à les mettre à jour au besoin et à les partager également avec les bonnes personnes 😉

📌 Gestionnaires de mots de passe :

- Keypass : Il est certifié par l’ANSSI, mais pas forcément très « User friendly ».

- Dashlane : Créé par des français avec une interface intuitive. C’est celui que nous utilisons à l’agence ❤️

4️⃣ Respecter la confidentialité des données. On le disait plus haut, mais il ne faut pas prendre en photo des informations confidentielles. Puisque ces photos sont stockées sur des clouds, elles peuvent être accessibles via internet. La confidentialité est donc rompue.

5️⃣ Maîtriser les logiciels que l’on installe. Il faut éviter de se jeter sur n’importe quel logiciel gratuit qui peut être une porte d’entrée pour de potentiels attaquants. Privilégiez le téléchargement de logiciels sur les sites officiels des éditeurs.

📌 Pour en savoir plus, vous pouvez consulter le guides des 12 bonnes pratiques pour sécuriser vos équipements numériques : https://www.ssi.gouv.fr/uploads/2017/01/guide_cpme_bonnes_pratiques.pdf

« Je remarque avec le temps, que les plateformes mettent de plus en plus de choses en place pour limiter les usurpations d’identité. » – Jean-Sylvain

En plus de toutes ces mesures que vous pouvez vous-même mettre en place, les plateformes mettent de plus en plus de choses en place pour protéger vos accès. Par exemple :

- La double authentification ou authentification à double facteur est une méthode d’authentification forte par laquelle un utilisateur peut accéder à une plateforme après avoir présenté deux preuves d’identité (un code reçu par SMS par exemple ou via une app de génération de code aléatoire comme Authy) ;

- La reconnaissance faciale vise à reconnaître une personne grâce à son visage de manière automatique (comme le FaceID sur iOS) ;

- L’authentification par empreinte digitale.

« Il n’y a pas de risque zéro. L’objectif est de se protéger un maximum. » – Jean-Sylvain

L’objectif, c’est donc de réduire le risque.

Axe 3 – Conseils et astuces

Nos conseils pour sécuriser ses activités sur les réseaux sociaux :

✅ Mettre à jour les logiciels que vous utilisez. La mise à jour des logiciels est très importante. C’est transparent pour nous, en tant qu’utilisateur, mais elle permet de résoudre des défaillances techniques et sécuritaires sur le logiciel en question.

✅ Avoir un mot de passe sur son smartphone. C’est tout bête, mais quand on est Community Manager et que l’on gère beaucoup de choses depuis son téléphone professionnel, il est important de protéger l’accès en cas de vol (ou même auprès de cet ami un peu lourd en soirée qui prend votre téléphone pour publier des statuts sur votre compte Facebook 🤦♂️).

Il en va de même pour l’ordinateur professionnel.

✅ Suivre qui a accès aux différentes informations. On voit beaucoup trop souvent d’anciens salariés qui continuent d’avoir accès à des informations confidentielles ou à des plateformes, après avoir quitté une entreprise. Suivez bien qui a accès à quoi dans votre entreprise. Cela peut-être utile en cas de départ d’un salarié.

À l’inverse, voici les erreurs à ne pas commettre :

❌ Envoyer des mots de passe en clair. Première grosse erreur que l’on voit beaucoup trop souvent (voire tout le temps).

Il ne faut jamais mettre dans un même message le nom de l’outil, l’URL de l’outil, l’identifiant et le mot de passe. Si vous n’avez pas d’autres solutions que d’envoyer des accès par messages (mail ou SMS), nous vous conseillons

- d’envoyer les identifiants et le nom de la plateforme par mail ;

- puis d’envoyer le mot de passe par SMS sans aucune contextualisation.

❌ Avoir un carnet de mots de passe. On le disait plus haut mais les mots de passe ne doivent pas être stockés dans un carnet ou dans un fichier excel.

Ils doivent être stockés dans une base de données sécurisée et chiffrée. Une fois de plus, le plus simple est d’utiliser un gestionnaire de mots de passe.

❌ Mélanger les outils professionnels et personnels. C’est une erreur que l’on rencontre beaucoup. En effet, il est vite arrivé que l’on utilise son ordinateur professionnel pour regarder un film le soir ou que l’on utilise son téléphone personnel pour se rendre sur un événement en tant que Community Manager.

Mais si le film en question a été téléchargé sur une plateforme non légale, vous vous exposez à une éventuelle attaque sur votre ordinateur professionnel.

Nous ne pouvons que vous conseillons d’être prudent et d’essayer de mettre le plus de nos conseils en application 😉

Pour conclure ce sujet

Les maîtres mots pour sécuriser ses activités sur les réseaux sociaux :

- L’éveil. Il faut être éveillé au sujet et s’y intéresser pour se sécuriser.

- L’humilité. Il faut garder à l’esprit que ce n’est pas parce qu’on n’a rien à cacher qu’on ne peut pas être attaqué.

- La rigueur. Pour assurer un certain niveau de sécurité, il faut être rigoureux.

Et voici un mémo à garder sous le coude pour sécuriser vos actions de community management 😉

Cette infographie vous plait ? Vous pouvez la partager sur votre site à l’aide de l’embed code au format html ci-dessous (celui-ci inclus naturellement la source en légende) :

<img src="https://www.keepitsimple.fr/wp-content/uploads/2021/10/etapes-securiser-community-management.png" alt="Infographie - Les étapes clés pour sécuriser ses actions de community management - © Agence Ouest Digital" /> Source: <a href="https://www.keepitsimple.fr/reflexes-securiser-community-management-975210">Keep it Simple - Adopter les bons réflexes pour sécuriser ses actions de community management, avec Jean-Sylvain Chavanne (Le pOD, épisode #21)</a>

S’abonner au podcast « Le pOD »

A chaque sortie d’un épisode, nous ajouterons dans la rubrique Podcast de Keep it Simple un article intégrant le lecteur pour écouter le podcast, ainsi que les notes et les ressources citées dans l’épisode.

Vous pouvez aussi vous abonner sur votre plateforme d’écoute préférée pour ne rater aucun épisode :

Si vous souhaitez nous suggérer des idées de sujets à traiter ou encore si vous êtes intéressés pour être notre future invité(e), n’hésitez pas à commenter cet article ou à nous contacter : podcast@ouest.digital.

Transcription de l’épisode

[Gwen] Bonjour et bienvenue sur LePod, le podcast qui décortique les problématiques des médias sociaux avec une dose de stratégie proposée par l’agence Ouest Digital. Pendant une demi-heure, parfois plus, nous échangeons ensemble sur les métiers liés à la communication digitale. Savoir-faire, conseils, bonnes ou même mauvaises pratiques du métier, on se dit tout.Et on partage nos approches, nos trucs et astuces pour être le plus efficace au quotidien. Dans l’épisode d’aujourd’hui, je suis accompagnée de Bryan et de Jean-Sylvain, notre invité. Et nous allons vous parler de sécurité lorsque l’on gère les réseaux sociaux d’une marque.

Mais alors, comment prendre ces précautions ? Et quelle est la bonne attitude pour sécuriser ses activités en tant que social media manager ? Un dernier mot, si ce podcast vous plaît, pensez à vous abonner sur votre plateforme d’écoute préférée pour être sûr de ne rater aucun épisode.

Allez, je vous laisse, c’est parti ! Bonjour et bienvenue dans ce 21e épisode du Pod. Aujourd’hui, nous allons parler de sécurité lorsque l’on gère les réseaux sociaux d’une marque, que l’on soit chez l’annonceur, en agence ou en freelance.

Pour aborder ce sujet, je suis avec Bryan. Bonjour Bryan.

[Bryan] Bonjour Gwen. [Gwen] Mais également avec notre invité du jour, Jean-Sylvain, qui connaît très bien ce sujet puisque c’est le cœur de son métier, la cybersécurité et la gestion des risques. Je vais donc te laisser te présenter. Jean-Sylvain, c’est à toi.Bonjour.

[Jean-Sylvain] Je suis Jean-Sylvain Chavannes. Je travaille en tant que responsable de la sécurité des systèmes d’information au CHU de Brest. Et auparavant, j’ai travaillé pendant un peu plus de six ans à l’ANSI, qui est l’Agence nationale de sécurité des systèmes d’information et qui est l’autorité nationale en matière de cybersécurité pour les services de l’État et certaines entreprises. [Gwen] Très bien, merci à toi. Alors rapidement, pourquoi est-ce que nous avons choisi d’aborder ce sujet aujourd’hui ? Nous avons choisi ce sujet car, bien qu’il soit un peu anxiogène pour beaucoup ou difficile à appréhender pour d’autres, il n’en reste pas moins important.Les réseaux sociaux sont une excellente source d’informations, une façon d’être en contact avec sa communauté et de communiquer pour une marque. Mais si nous ne sommes pas prudents, des incidents peuvent vite arriver, n’est-ce pas ?

[Jean-Sylvain] Tout à fait. [Gwen] D’ailleurs, la majorité des incidents sont le fruit de négligences en interne chez l’annonceur, mais aussi souvent chez les sous-traitants, que ce soit agence ou freelance. Alors voyons ensemble comment prendre ces précautions et adopter la bonne attitude pour sécuriser ses activités en tant que Social Media Manager. Vous vous demandez peut-être en quoi cela vous concerne ?Quel intérêt aurait-on à pirater votre compte Linkedin ou Facebook ? Quel intérêt aurait-on à accéder au site WordPress de votre client ? On vous explique tout ça dans l’épisode du jour, et on vous partage plein d’astuces toutes simples pour protéger votre vie privée et celle de vos clients.

C’est parti ?

[Jean-Sylvain] C’est parti ! [Gwen] Alors, pour commencer, comme d’habitude, est-ce que tu pourrais nous en dire un petit peu plus sur le sujet du jour ? Parce que dans l’introduction, je parlais de sécurité, de cybersécurité, de gestion des risques. Est-ce que tu pourrais nous expliquer un petit peu ce que ça signifie ? [Jean-Sylvain] Oui, c’est un sujet qui est très large, donc je vais essayer de donner une définition plus concrète pour nous. La cybersécurité, déjà, il faut comprendre que c’est un ensemble de mesures techniques et organisationnelles. On ne réduit pas ce périmètre-là juste à des mesures techniques.Il y a aussi des mesures de vie, comme par exemple ne pas afficher des mots de passe dans une salle de réunion parce qu’on pourrait prendre des photos derrière, etc. Tout ça, ce n’est pas que du technique. Puis après, il y a le côté technique.

Le côté technique, il vise à assurer ce qu’on appelle la disponibilité de l’information, c’est-à-dire le fait que, quand on sollicite un site internet et que l’information réponde bien, l’intégrité de l’information, qu’elle ne soit pas modifiée par quelqu’un qui n’en a pas les droits. Par exemple, aujourd’hui, je parle beaucoup de compte-rendus médicaux, mais que dans un compte-rendu médicaux, le chiffre 5 ne soit pas modifié par 10, c’est hyper important. Ça, c’est l’intégrité de l’information.

Et ensuite, il y a la dernière et qui est quasiment la plus importante aujourd’hui, c’est la confidentialité de l’information. C’est-à-dire le fait que, quand on gère les informations pour quelqu’un, qu’elles soient gérées avec confidentialité et que des tiers n’aient pas accès aux informations auxquelles ils n’auraient pas les droits d’accès. D’ailleurs, nous, pour les personnes qui nous écoutent, on est plutôt sur ce dernier point, enfin majoritairement sur ce dernier point.

Ça ne veut pas dire que les premiers, on les occulte, mais celui-là, c’est celui qui va plutôt nous intéresser. D’ailleurs, je pense que tu me rejoins, mais tous les spécialistes du numérique, quel que soit notre métier finalement, alors nous, on se focalise sur les social media major, mais quel que soit le métier, on se doit d’avoir ça finalement un petit peu dans nos têtes et d’être capable d’adopter les bons réflexes, de ne pas en faire comme quelque chose qu’on nous demande de faire en plus, mais d’en faire comme une habitude, un réflexe. C’est une forme d’hygiène finalement, d’intégrer l’aspect sécuritaire dans nos pratiques. Et justement, est-ce que c’est facile à mettre en œuvre pour quelqu’un qui débute sur cette partie-là ?

Je pense que c’est une question de bons réflexes que l’on doit essayer d’adopter dès le départ. Plus c’est adopté vite, plus c’est adopté tôt, plus derrière, ça nous paraît naturel, et donc c’est plus simple. C’est sûr que quand on part de loin et qu’on envoie des mots de passe en clair, qu’on a tendance à avoir un carnet de mots de passe, ou qu’on a tendance à se dire que la sécurité ce n’est pas pour soi, oui, la marche peut devenir de plus en plus importante à mesure où on retarde l’échéance, on va dire ça comme ça.

Oui, c’est un peu une question d’hygiène, c’est comme si dès qu’on est petit, on apprend à se laver les mains avant d’aller manger, et finalement, après, derrière, ça devient une habitude.

[Gwen] Est-ce que les réseaux sociaux sont concernés par ce sujet ? [Jean-Sylvain] Complètement. Les réseaux sociaux, on pourrait prendre des exemples sur la définition que j’ai donnée précédemment. Si on prend l’intégrité de l’information, c’est le fait que quand vous tweetez une information, que quelqu’un puisse arriver derrière pour modifier le tweet, qui pourrait avoir des implications énormes en termes de réputation, mais en termes aussi d’image pour l’entité que vous êtes amené à gérer.La confidentialité aussi. Quand vous êtes amené en tant que social media manager à gérer de l’information, à la décanter au bon moment, si finalement elle est publiée avant le planning que vous aviez à gérer, eh bien oui, ça peut avoir un impact sur votre travail. Toutes ces informations-là, elles sont importantes à bien gérer au niveau de la cybersécurité.

Oui, et puis, quand on regarde la manière dont on travaille, au-delà de cette question de ne pas modifier l’information quand un poste a été fait, ou s’assurer que l’information ne sorte pas avant qu’elle soit censée être officielle, il y a aussi toute l’organisation qu’on a. Ça va de la gestion des mots de passe avec nos clients, ça va de bien déléguer des accès aux bonnes personnes dans l’équipe, ça va aussi de la sensibilisation de l’équipe qui va travailler sur le projet social media, parce que je pense que c’est important aussi que les utilisateurs qui vont y contribuer soient sensibilisés. Au final, ça recouvre quand même beaucoup de situations possibles.

Ce n’est pas juste une question qui concerne les professionnels de santé, comme ce que tu gères aujourd’hui, ou des secteurs sensibles, comme on pourrait le penser. L’Annecy, ils avaient un slogan, enfin ils ont d’ailleurs toujours un slogan, qui était de dire que la cybersécurité c’est l’affaire de tous. Et ce n’est pas anodin comme slogan, c’est vraiment l’idée de se dire que la sécurité c’est une chaîne entière qui concerne tout le monde, du client final jusqu’à ses sous-traitants, ses partenaires, et donc il est indispensable que tout le monde respecte la chaîne, puisque si un maillon vient à casser, c’est l’ensemble de la chaîne qui tombe.

[Gwen] Très bien. Alors avant de parler des bonnes pratiques, moi je me demandais quelles étaient un peu les principales techniques utilisées par ce qu’on appelle les cybercriminels. [Jean-Sylvain] Il y en a plusieurs. Alors aujourd’hui, ce qu’on voit de manière majoritaire, c’est ce qu’on appelle le credential stuffing en anglais, qui est en gros l’usurpation d’identifiants mot de passe. Les attaquants vont essayer de chercher la validité de certains identifiants mot de passe pour ensuite en créer de grosses bases de données et les revendre derrière sur les marchés noirs.C’est une sorte de business. Alors un des exemples qui a énormément fonctionné durant le confinement dernier, ça a été la revente d’accès à Netflix, Disney+, tous ces services de vidéos en ligne, où en gros les gens utilisaient des mots de passe qui étaient très faibles, facilement trouvables. Certains attaquants étaient spécialisés dans cette recherche de couples identifiants mot de passe assez faibles et derrière ils revendaient ces accès à d’autres personnes qui les achetaient et qui pouvaient profiter du streaming gratuitement.

Une sorte d’écosystème où on pense que son identifiant Disney+, qu’est-ce qu’on en a à faire si c’est un mot de passe fort, mais en réalité c’est hyper important parce que derrière, quelqu’un peut très bien usurper votre compte et regarder la télé, enfin les contenus Disney+, en usurpant votre identité, ce qui n’est pas anodin. Aujourd’hui on a vraiment cette notion de credential stuffing qui est assez forte puisqu’on voit vraiment que ça intéresse les attaquants. Il y a un business derrière qui est de plus en plus fort et ensuite ces identifiants mots de passe peuvent servir aussi à faire du rebond.

Si par exemple avec vos clients vous êtes amenés à utiliser des VPN par exemple, les identifiants mots de passe de VPN sont revendus derrière et derrière on peut se faire passer pour le sous-traitant auprès du client final et réaliser des actions à son insu. Le client qui lui fait confiance donc forcément il ne va pas se poser la question.

[Gwen] Est-ce que tu peux juste dire ce que c’est qu’un VPN ? [Jean-Sylvain] Pardon, oui un VPN c’est un Virtual Private Network, c’est ce qui permet d’accéder au système d’information de son client final depuis un site extérieur, depuis internet. [Bryan] D’accord. [Jean-Sylvain] C’est-à-dire qu’on n’expose pas toutes ses applications métiers ou ses informations, ça peut être des dossiers de partage Windows par exemple tout simplement, mais qui sont protégés derrière un VPN pour justement restreindre l’accès à ses partenaires. Mais en fait ça devient un faux sentiment de sécurité à partir du moment où les identifiants mots de passe sont fuités malheureusement. Du coup oui l’usage des VPN s’est beaucoup développé avec le confinement, le développement du visiteur à l’extérieur, donc il y a effectivement une vulnérabilité qui est plus importante sur cette partie-là aussi.Exactement. Alors il y a un aspect qui est intéressant dans ce que tu disais sur la première partie, sur le Credential Stuffing si je peux le dire comme ça, c’est qu’en fait on se rend compte aujourd’hui, si je comprends bien, que ce n’est pas parce qu’on se fait pirater que quelqu’un nous en veut en fait. Finalement ce n’est pas forcément un acte de malveillance, parce que nous on entend souvent, quand on va recommander des actions à nos clients pour mieux se protéger, oui mais qui peut bien nous en vouloir ?

Personne ne va nous pirater franchement, ou alors je n’ai rien à cacher. On entend souvent cette réponse-là. Ce à quoi je réponds, est-ce que vous habiteriez dans un appartement rempli de verre, sans murs opaques ?

[Bryan] Où on te voit toute la journée. [Jean-Sylvain] Exactement, on n’a pas forcément envie d’exposer, même si on n’a rien à cacher, ça ne veut pas pour autant dire qu’on a envie de s’exposer. D’ailleurs c’est un peu l’adage de la cybersécurité, c’est de communiquer sans s’exposer, c’est ce qu’on disait par rapport à ça. Pour revenir sur ton premier sujet, c’est qu’aujourd’hui, 90% des attaques ne sont pas liées à l’identification d’une personne, c’est lié justement à sa mauvaise utilisation d’un système d’information.Donc si on prend une analogie assez simple, c’est qu’aujourd’hui, les attaquants se trouvent dans une ville, et vous, vous avez une maison. Ce que vont faire les attaquants, c’est qu’ils vont tester toutes les poignées de porte de chaque maison, et voir s’ils peuvent y rentrer. S’ils peuvent y rentrer, ils n’y rentrent pas.

Ils vont concaténer ces informations, en disant, on peut rentrer dans cette maison, on vous revend l’accès à un autre groupe d’attaquants qui va en faire ce qu’il veut. Ça peut être du vol d’objets, ça peut être plein de choses, mais on sent qu’il y a cette distinction entre les différentes actions, et donc si on utilise des mots de passe faibles, c’est comme si on utilisait une poignée, une porte qui ne ferme pas sa porte, et donc les attaquants disent, on peut rentrer dans la maison 1, 3, 5, etc. Allez-y, faites ce que vous voulez dans ces maisons-là, derrière.

Ce n’est pas pour autant qu’on compte en vœux à toi. Et ce n’est pas pour autant qu’on regarde ces messieurs, un tel, sur la sonnette de la maison. Ils s’en fichent.

Ce qu’ils veulent juste voir, c’est s’ils ont accès ou pas à la maison. Donc ce n’est pas ciblé sur des personnes, des organisations, ça l’est encore parfois dans certains secteurs, mais comme tu dis, dans la majorité des cas, 9 cas sur 10 à peu près, c’est plutôt aléatoire. C’est-à-dire qu’on va tester toutes les poignées de porte, puis la première qui se ouvre, on sait qu’on peut potentiellement revendre l’accès pour des personnes qui ont des activités plutôt douteuses.

C’est ça. Donc ils vont trouver les accès, puis derrière, ils vont les revendre, et puis ils vont dire, tiens, finalement, ces accès donnent accès à une entreprise hyper connue. Ah, si c’est une entreprise hyper connue, peut-être qu’on va utiliser ces accès-là pour réaliser des cyberattaques plus, on va dire, compromettantes pour les données qui sont hébergées.

Et là, effectivement, ça devient une attaque ciblée. Mais dans un premier temps, en général, ce n’est pas du tout une attaque ciblée. C’est juste des mauvais usages qui font qu’on devient vulnérable.

[Bryan] Tout ça, ça fait un peu peur quand même. [Jean-Sylvain] Non, mais bon, c’est intéressant parce que Gwen t’en parlait en introduction. En fait, des fois, quand on aborde ce sujet avec nos clients, ils nous disent tout le temps, ça ne nous concerne pas, ou bien c’est très anxiogène. Ça leur fait un peu peur.Ils disent, ouais, mais bon, quand même, ça paraît être une montagne, en fait. Alors qu’en fait, finalement, bien sûr, il y a des optimisations techniques qui sont peut-être un peu plus lourdes, mais dans les faits, déjà, le premier rempart, les premières choses à mettre en œuvre ne sont pas si compliquées que ça. Enfin, voilà, quand on fait le point, c’est quand même pas très compliqué.

Alors justement, si on veut se lancer, par quoi on commence ? Quelles sont les bonnes pratiques de base, les choses un peu essentielles qu’il faut être capable de mettre en œuvre pour bien se protéger quand on gère la présence d’une marque sur Internet ? Alors d’abord, pour répondre à ton premier point, le côté anxiogène, là-dessus, je réponds souvent que c’est souvent parce qu’on ne maîtrise pas ou on n’est pas éveilleux sur le sujet.

Si on sait comment ça fonctionne, on peut tout de suite se dire que l’utilisation de simples bonnes pratiques permet de se protéger de 80% des attaques, ce qui n’est pas négligeable. Donc l’objectif, c’est de se dire, si on respecte les bonnes pratiques, et Lancie a sorti un guide sur les 12 bonnes pratiques de la sécurité numérique, on peut contrer la plupart des cyberattaques. Ça passe par, par exemple, pour être très concret, on a parlé des mots de passe, évidemment, les mots de passe, c’est quelque chose que l’on doit gérer de manière assez rigoureuse.

On ne peut pas se permettre de mettre le même identifiant, le même mot de passe, puisque c’est la première chose que les attaquants vont tester. Si on se met dans la peau des attaquants, c’est assez facile. On teste les mêmes identifiants mots de passe, on va tester les dates de naissance, qui sont accessibles via les réseaux sociaux.

Ça, pour le coup, c’est du vécu, et ça marche très bien. Les villes de naissance, les codes postaux, bref, on retrouve des patterns, des gabarits, des logiques qui font que derrière, on peut faire tomber la plupart des mots de passe assez rapidement. Donc déjà, si on se dit qu’on ne doit pas faire ça, on se protège déjà d’une grande partie des attaques.

Après, il y a assurer la confidentialité des données, c’est-à-dire qu’on ne prend pas en photo des informations confidentielles. Si on prend en photo des informations confidentielles, derrière, elles sont envoyées sur les clouds de nos différents téléphones, elles peuvent devenir accessibles par Internet et donc, par essence, devenir une porte d’entrée. Il y a aussi maîtriser les logiciels qu’on installe, ne pas tout de suite se jeter sur les premiers logiciels qui sont gratuits et qui vont vous permettre de faire tout et n’importe quoi parce que vous voyez un bandeau publicitaire.

L’autre grande menace qu’on voit régulièrement aujourd’hui et qui serve d’ailleurs à faire du credential stuffing, et ça, je ne l’ai pas évoqué tout à l’heure, c’est les mails de phishing. On en reçoit de plus en plus. On vous invite en vous disant votre prestataire ou votre partenaire vous demande de changer votre mot de passe, merci de cliquer sur le lien suivant, rentrer, identifier en mot de passe.

Vous, vous cliquez sur le lien, vous rentrez, c’est identifié en mot de passe là et en fait, derrière, ces deux données-là sont envoyées aux attaquants qui vont les concaténer, les mettre dans une base de données et les revendre par la suite. Voilà, c’est ça, rentrer dans ce cercle.

[Gwen] Alors justement, moi, j’avais vu l’autre jour sur Instagram une créatrice que je suis qui a partagé en story quelque chose qui lui est arrivé et c’est un petit peu dans ce style-là et je vais raconter rapidement ce qui lui est arrivé pour que tu puisses nous dire justement comment est-ce qu’on pourrait faire attention avec ce genre de choses. En fait, c’est une créatrice qui partage la majorité de son contenu sur Instagram pour valoriser ses produits et puis un jour, elle reçoit un message d’un compte Instagram. Le nom du compte, c’était Instagram Support.C’était un compte certifié qui lui envoie un message en lui disant attention, quelqu’un a essayé de se connecter a tenté de se connecter à votre compte. Veuillez cliquer sur ce lien pour vous reconnecter du coup. Donc elle suit le truc, elle remet son identifiant, son mot de passe et puis là, une fois qu’elle avait mis son identifiant, son mot de passe, ça lui affiche un message comme quoi genre elle avait été dégagée de son compte Instagram, qu’elle n’y avait plus accès et qu’elle avait perdu toutes les données.

Donc effectivement, elle se reconnecte à Instagram via le téléphone d’une amie et elle voit que tout son compte Instagram a été supprimé avec toutes ses créations qu’elle avait postées depuis plusieurs années. Donc là, c’est la catastrophe. Elle ne sait pas quoi faire et plus tard dans la journée, un mec la contacte via WhatsApp, il me semble, pour lui dire salut, je m’appelle John, c’est moi qui ai piraté ton compte Instagram donc tu peux le récupérer mais contre de l’argent.

Donc au final, elle l’a fait parce qu’apparemment ce n’était pas un montant très élevé et du coup, elle a partagé ça sur Instagram pour justement sensibiliser et dire attention comme quoi moi j’ai eu confiance parce que c’était un compte Instagram support qui était certifié donc je pensais pouvoir faire confiance et en fait, je me suis fait avoir.

[Jean-Sylvain] Mais c’est hyper intéressant comme anecdote. Je ne connaissais pas du tout le principe et en fait, on retrouve le même mode opératoire que moi je vois plus classiquement en cybersécurité qui est l’accès aux données de logiciels métiers où on les chiffre pour demander une rançon en échange. Eh bien là, c’est exactement la même chose.C’est-à-dire qu’on va se connecter à un réseau social qui est l’outil métier de cette personne et derrière, il va supprimer les données et lui demander une rançon pour les retrouver. C’est ça ? C’est incroyable.

[Gwen] Et en plus, elle a demandé à ce mec elle lui a dit mais pourquoi moi ? Et il lui a dit en vrai, ce n’est pas toi je fais ça tous les jours avec des dizaines de comptes. [Jean-Sylvain] Voilà, c’est le principe de la porte qui s’ouvre. C’est la porte qui s’ouvre et ça fonctionne. Ce n’est pas ciblé contre cette personne-là.Non, elle a sûrement dû utiliser un mot de passe qui était très faible ou alors il y a les mots de passe qui sont très faibles ou alors et c’est ça le petit danger qu’on n’a pas évoqué c’est la réutilisation des mots de passe. On peut se dire que son mot de passe est fort pas de problème il respecte les bonnes pratiques néanmoins, on l’a donné par exemple alors je vais citer LinkedIn parce que LinkedIn a été victime d’une grosse fuite de données il y a quelques années et même les mots de passe forts en fait ont été publiés. Les attaquants s’en servent et derrière retestent ça.

Donc si cette personne-là a utilisé le même mot de passe que sur une base qui a déjà fait l’objet d’une fuite de données Canva d’ailleurs récemment a fait l’objet d’une fuite de données Facebook aussi et bien dans ce cas-là elle devient vulnérable à ce type d’attaque-là et c’est malheureux pour elle. Du coup ça pose quand même la question de la gestion des mots de passe souvent on réduit aussi la sécurité à ça ça fait partie des aspects pour se protéger et ce que tu dis c’est que finalement un mot de passe fort bon c’est essentiel on pourra parler d’ailleurs de ce que c’est qu’un mot de passe fort mais finalement le mot de passe il doit être aussi unique c’est quand même vite l’enfer pour les personnes qui travaillent dans le numérique de se dire j’utilise une cinquantaine d’outils dans ma semaine c’est-à-dire qu’il faut que j’ai 50 mots de passe forts différents ça peut vite devenir très très compliqué.

Qu’est-ce que tu réponds à ce type d’objection ? Que je comprends je comprends ce type de… c’est vécu comme étant un frein en fait au métier et la sécurité ça ne doit jamais être vécu comme un frein alors ce qu’il faut c’est l’adapter à notre contexte métier si effectivement on a amené à utiliser par exemple des outils web très régulièrement il existe des gestionnaires de mots de passe qui génèrent des mots de passe aléatoires donc qui ne font pas partie de dictionnaires et qui derrière l’enregistrent et le rentrent à votre place dans votre navigateur dans vos applications de métier etc.

Donc là on a un gestionnaire de mots de passe qui permet de faire ça qui centralise un peu tout donc ça c’est le bon début on va dire par rapport à ça.

[Gwen] Est-ce que tu pourrais conseiller des gestionnaires de mots de passe ? [Jean-Sylvain] Alors il y a un gestionnaire de mots de passe qui est certifié par l’ANSI donc c’est-à-dire qu’on a analysé la robustesse de son algorithme qui permet de générer des mots de passe parce que c’est aussi la force de ce gestionnaire là qui s’appelle KeyPass mais qui n’est pas le plus user-friendly c’est un peu austère c’est en local d’ailleurs c’est en local [Bryan] c’est un seul ordinateur [Jean-Sylvain] on ne peut pas l’avoir sur son téléphone par exemple on ne peut pas l’avoir sur son téléphone facilement enfin voilà ce n’est pas hyper intuitif en revanche il y a d’autres éditeurs qui se sont lancés sur ce créneau-là d’ailleurs on voit même que les antivirus se lancent sur ces créneaux-là il y a un Français qui est Dashlane que moi j’utilise d’ailleurs pour information qu’on utilise aussi à l’agence donc qui permet de stocker ses mots de passe sur son téléphone sur ses ordinateurs etc. donc c’est très utile très simple qu’on peut partager même des mots de passe Ces mots de passe rationnellement ils sont chiffrés enfin ils ne sont pas en clair sur ce téléphone ah oui bien sûr ils sont stockés de manière chiffrée sur leur base et même eux n’ont pas accès à nos mots de passe ce n’est pas possible donc voilà ça c’est déjà c’est une première chose et pour tous ceux qui vont dire du coup on met tous les oeufs dans le même panier moi je réponds que c’est mieux d’avoir cela en termes de risque de gestion du risque que d’avoir le même mot de passe sur l’ensemble des services on réduit le risque de manière drastique donc il y a ça et pour les applications les plus critiques et on le voit dans le système bancaire par exemple mais je vois que Facebook commence à s’y mettre je pense que les autres réseaux vont suivre puisque derrière il commence à y avoir de l’argent qui est géré de par les Facebook ads etc ça va être la double authentification c’est à dire de se dire le mot de passe ne suffit plus pour prouver votre identité dans ce cas là il faut une authentification qui est dite forte alors une authentification forte c’est trois facteurs enfin c’est un mélange de trois facteurs c’est ce que je sais le mot de passe ce que je suis c’est en général le biométrique le visage avec les téléphones ou alors ce que je possède et ça s’appelle le téléphone en tant que tel c’est pour ça que des fois on vous envoie un token via texto ou via d’autres applications comme Google Authenticator Microsoft Authenticator il y en a d’autres qui existent sur le marché pour faire justement ces tokens un peu aléatoires ce qui fait que quelqu’un qui est à l’autre bout du monde ne peut pas se connecter à votre Facebook ads s’il n’a pas ce téléphone là à côté de lui d’ailleurs on a le cas justement par rapport à Facebook puisque en fait depuis cet été si on gère un business manager où il y a du coup des moyens de paiement qui sont enregistrés ce qui est notre cas à l’agence on gère des dizaines de comptes publicitaires pour nos clients avec leurs moyens de paiement d’ailleurs Facebook maintenant interdit l’accès au business manager à un compte si ce compte n’a pas activé la double authentication ce qui est plutôt rassurant en soi puisque finalement le mot de passe ne suffit plus alors bien sûr on a chacun et chacune des mots de passe uniques et robustes pour Facebook mais du coup on a une deuxième couche où on va nous demander de nous authentifier pour bien préciser que c’est bien nous qui cherchons à se connecter au business manager ce qui est plutôt rassurant pour nous puis même vis-à-vis de nos clients mais ce qui n’est pas sans poser de problème parce qu’en fait on s’est rendu compte d’ailleurs récemment pour un client qui ne pouvait plus accéder à son business manager parce qu’il n’avait pas activé la double authentication et parce qu’il ne pouvait pas le faire parce qu’en fait cette cliente en question n’avait pas de téléphone professionnel et donc ça soulève quand même d’autres questions d’organisation alors bien sûr comme tu dis il y a des apps aussi qui permettent de générer des codes aléatoires au-delà du sms mais c’est vrai que ça crée quand même des freins dans la relation qu’on peut avoir quand on gère les réseaux sociaux d’une marque après ces freins-là ils sont corrélés aussi au risque qu’il y a derrière et le risque de piratage de ces comptes-là il est tellement il est devenu tellement grand que du coup ils sont obligés de réagir en mettant en place de nouvelles mesures l’histoire du texto c’est malheureux mais normalement l’éditeur est censé vous proposer soit on vous envoie par mail le code soit par texto enfin par sms pardon soit alors par des liens magiques aussi il y a aussi ce nouveau type d’authentification qui fait que on va se passer du mot de passe alors le lien magique c’est par exemple quand vous cherchez il y a des services web maintenant ou quand on cherche à s’authentifier on ne remplit plus le login mot de passe on remplit l’adresse mail une fois qu’on a rempli l’adresse mail il va nous envoyer un magic link par mail on clique dessus on est directement authentifié dans la plateforme [Gwen] ok [Jean-Sylvain] bon alors il faut quand même que la boîte mail soit bien sécurisée il faut quand même que la boîte mail soit bien sécurisée on va faire un petit peu déplacer le problème mais en termes d’utilisation et de sécurité on contre l’attaque du credential stuffing via ces liens-là donc déjà ça c’est énorme et rien que pour les pour les plateformes web aussi c’est énorme ces credentials stuffing parce que du coup ils ont plein de connexions qui viennent tester des logins mot de passe pour lequel ils disent ça ne marche pas et pour eux c’est du trafic réseau aussi à gérer enfin voilà c’est pas anodin en termes de coût derrière donc ils contre cette attaque là et en plus de ça ils permettent d’avoir une sorte de côté intuitif quand on se connecte c’est-à-dire qu’on n’a plus à chercher son téléphone son app son machin non non c’est un simple lien qui est envoyé par mail alors bon ça soulève quand même la question de sécuriser sa boîte mail est-ce qu’on peut juste dire en deux mots un bon mot de passe c’est quoi ? parce que bon on entend plein de choses concrètement si tu dois recommander à quelqu’un d’utiliser un mot de passe d’en faire un unique et robuste qu’est-ce qu’on peut dire à cette personne ? la première chose c’est que le mot de passe ne doit pas être contenu dans un dictionnaire ça c’est la première chose c’est un dictionnaire multilingue c’est-à-dire que un mot anglais ne sera pas un bon mot de passe un des mots de passe d’ailleurs que j’avais beaucoup aimé dans les top 10 des mots de passe les plus fuités aux Etats-Unis c’était let me in ce que je trouvais pas mal quand même en matière de gestion de mot de passe donc il y a il ne doit pas être dans un dictionnaire il ne doit pas être prédictible prédictible ça veut dire quoi ?ça veut dire le code postal de la ville où vous habitez enfin le nom de la ville plus le code postal voilà ou le nom de tes enfants et leur date de naissance

[Bryan] voilà [Jean-Sylvain] c’est ce que font tous nos clients [Bryan] exactement [Jean-Sylvain] on est d’accord là-dessus c’est pas c’est pas idéal pas que tes clients je te rassure donc il ne doit pas être prédictible bon ça ça va quasiment de soi et après il doit respecter une certaine typologie on va dire ça comme ça alors certains vont dire qu’il faut qu’il soit avec des caractères majuscules minuscules des chiffres des caractères diacritiques etc moi j’ai plutôt tendance à dire que ça ça devient complexifier la chose inutilement aujourd’hui un bon mot de passe ce sera plutôt un mot de passe qui va être long donc ça peut être par exemple plusieurs mots que l’on va séparer avec un caractère diacritique comme les deux points ou comme un point virgule et donc on n’est pas obligé d’avoir forcément une majuscule une minuscule mais il faut qu’il soit long la longueur va plutôt attester de la robustesse par rapport à sa complexité ok voilà ce qui le rend peut-être plus facilement mémorisable s’il est long une phrase par définition on ne l’a pas dans le dictionnaire c’est un ensemble de mots donc du coup ça le rend un peu plus complexe c’est ça donc vraiment l’idéal ce serait de se dire on a un gestionnaire de mots de passe qui génère des mots de passe donc moi par exemple je ne connais pas mes mots de passe je ne les connais pas je ne peux pas les connaître parce qu’ils sont gérés par un dictionnaire et que le mot de passe maître qui permet d’accéder à ces mots de passe là est un mot de passe long par définition qui du coup assure la sécurité parce que toute la sécurité de mes mots de passe en fait réside dans le mot de passe maître qui me permet d’accéder à cela [Gwen] et alors malgré du coup le fait d’avoir un gestionnaire de mots de passe des mots de passe bien choisis etc est-ce que du coup quand on choisit un mot de passe aussi compliqué soit-il on est tranquille pour toute la vie [Jean-Sylvain] alors non c’est un peu le côté dommage et on voit que les éditeurs d’ailleurs commencent à réagir par rapport à cela c’est que ce qu’on disait tout à l’heure par rapport à un site qui va victime d’une fuite de données où sa base d’identification va fuiter donc le couple login, mot de passe les attaquants vont s’en servir les mots de passe hyper complexes ils vont quand même les concaténer dans des bases de tests derrière ils vont essayer d’accéder à Netflix etc donc là l’idée c’est de se dire il faut qu’on suive un petit peu l’actualité c’est à dire si il y a une fuite de données sur Canva oui on utilise Canva donc tout de suite le premier réflexe c’est de changer le mot de passe Canva là vous allez me dire waouh comment est-ce qu’on suit l’actualité c’est pas toujours facile et puis c’est pas notre métier donc comment on le fait ? et bien on voit que les éditeurs commencent à justement faire ce travail là alors les solutions de gestion de mot de passe j’entends comme par exemple Dashlane mais d’autres One Password etc vont vous informer que vous avez un compte Canva et que celui-ci a pu faire l’objet d’une compromission donc changez-le et là vous êtes notifié par votre gestion de mot de passe il fait ce travail là pour vous ce qui est quand même un soulagement intellectuel assez fort de se dire qu’il y a ça qui est bien en oeuvre ça veut pas dire qu’on réduit le risque à 100% mais on le réduit à 98% [Gwen] on a eu le cas en début d’année pour Facebook parce qu’il y a la moitié je crois que c’était la moitié des comptes français [Jean-Sylvain] qui ont fait l’objet d’une suite et puis après derrière ils ont vu mais Instagram aussi au final donc oui c’est pas anodin comme type de recommandation et le fait de se dire on arrive le lundi matin et on a l’alerte oui on le change ça nous prend 45 secondes peut-être une minute et derrière c’est bon on a réduit le risque par contre si on repousse forcément ça veut dire qu’on laisse du temps aux attaquants pour faire cette attaque on procrastine on verra ça plus tard on a la flemme de changer de mot de passe et du coup jusqu’au jour où ça arrive j’ai une autre question par rapport au mot de passe après on va peut-être aller sur d’autres aspects mais nous on a souvent le cas et je pense que les gens qui nous écoutent ont le cas aussi on a des clients qui nous envoient leur mot de passe parce qu’on a besoin certaines fois d’avoir des mots de passe même si bien souvent on va préférer des délégations quand c’est possible on va préférer une délégation sur une page avec notre profil quand c’est possible mais pour certains comptes comme Twitter par exemple on peut pas avoir de délégation même si effectivement il y a des moyens de contourner donc fatalement parfois on est obligé de récupérer les mots de passe de nos clients et ils nous les envoient qu’est-ce qu’on peut faire parce que clairement envoyer un mot de passe dans un mail c’est pas hyper sécurisé qu’est-ce qu’on peut faire du coup pour sécuriser un peu les échanges ? Alors la première bonne pratique c’est effectivement comme tu l’as un peu évoqué c’est de ne jamais mettre dans un même message que ce soit texto mail ou voire papier enfin bref l’outil l’URL de l’outil donc son adresse et le mot de passe avec l’identifiant c’est-à-dire si vous mettez toutes les informations dans le même message là c’est vulnérabilité critique parce qu’il suffit qu’un attaquant tombe là-dessus et il sait exactement ce à quoi se connecter où se connecter et avec quel identifiant le mot de passe se connecter donc la première chose c’est de dire bah oui on va vous envoyer les identifiants en Twitter et puis par derrière envoyer un SMS avec juste un mot de passe sans dire ce à quoi il correspond sans le contextualiser sans le contextualiser en disant ce que je vais vous envoyer c’est le mot de passe Twitter voilà comme ça si un attaquant ou quelqu’un qui a les yeux qui se balade un peu tombe sur le mot de passe bah il ne va pas savoir à quoi ça sert donc est-ce qu’il aura vraiment intérêt à essayer de chercher à quoi ça sert etc non ça va être complexe ça va lui prendre du temps ça va être ça va être ennuyeux donc il ne va pas le faire ce qui est intéressant dans ce que tu dis c’est qu’on a vraiment la notion de réduire le risque c’est-à-dire qu’il n’y a pas de risque zéro mais l’idée c’est vraiment de le réduire au maximum et de dessouffler la personne qui essaie d’ouvrir notre maison quoi ça marche pas ça marche pas bon il va passer à une autre qui elle sera probablement ouverte et c’est exactement le principe de la gestion du risque en se disant il faut que le le gain espéré par l’attaquant soit inférieur à l’énergie qu’il va dépenser pour l’attaque ok [Gwen] et est-ce que c’est pas risqué d’envoyer un mail à à à quelqu’un en disant ben voici mon identifiant pour tel truc et de dire je t’envoie le mot de passe par texto et par texto de recevoir le mot de passe il n’y a pas moyen de de enfin les cyberhackers ne savent pas faire le rapprochement [Jean-Sylvain] non en fait ils n’ont pas intérêt à le faire ça leur prend du temps donc ce qu’il dit prendre du temps coûte de l’argent et ils sont vraiment dans une logique de rentabilité [Gwen] je demande ça parce que maintenant de plus en plus sur les plateformes notamment de réseaux sociaux on nous demande aussi nos numéros de téléphone partout du coup je me dis ils ont notre mail notre numéro de téléphone et d’échanger comme ça par mail ou par texto ils peuvent faire facilement le rapprochement c’est certain [Jean-Sylvain] après attaquer le réseau gsm est pas du tout on va dire aussi accessible et aussi trivial qu’attaquer internet avec toutes les portes d’entrée qu’on connaît donc ça va leur coûter plus cher ça sera pas facile eux ils cherchent la simplicité ils cherchent vraiment vous utilisez le même login mot de passe voilà ça c’est la simplicité vous utilisez des patterns connus vous utilisez des groupes qui ont déjà fuité ça voilà ça c’est la simplicité pour eux en gros il y a un retour sur investissement qui est énorme dès que ça demande un peu plus on va dire d’habilité on passe dans l’autre catégorie qui est la catégorie des attaques ciblées et ces attaques ciblées elles sont elles ont une occurrence qui est beaucoup plus faible mais par contre elles ont un impact qui est beaucoup plus fort et il faut se dire que nous quand on cherche à gérer les réseaux sociaux le côté présence web etc on cherche d’abord et surtout à contrer les attaques ce que moi j’appelle pardon les attaques indifférenciées c’est à dire le tout venant en fait c’est une question de dimensionnement par rapport au client une TPE locale qui n’est pas sur un marché sensible on va lui donner les bonnes pratiques de base pour essayer justement de faire en sorte que la porte soit fermée et que l’attaquant passe à la prochaine porte alors que demain si on travaille avec le gouvernement par exemple là on va rajouter finalement une étape supplémentaire où on va effectivement peut-être ne pas envoyer le mot de passe par SMS et trouver des alternatives un peu plus complexes c’est une question de dimensionnement c’est exactement ça c’est une question de gestion du risque on voit que la menace est plus importante par exemple sur des secteurs qui sont très touchy on prend l’exemple Nantais bien connu de Notre-Dame-des-Landes c’était un secteur qui était touchy donc on se disait bah oui on va peut-être mettre en place des mesures supplémentaires de sécurité par rapport aux bonnes pratiques parce qu’on sait que c’est quelque chose qui est attendu et qui peut avoir un impact important et que les capacités des attaquants sont donc assez fortes pour une PME qui fait je sais pas la menuiserie ou des choses comme ça oui l’attaque est possible parce qu’il va ne pas respecter les bonnes pratiques mais pour le reste il y a quand même peu de chances qu’il soit victime d’une attaque ciblée de la part de pays tiers [Gwen] ça marche alors est-ce qu’on pourrait récapituler un petit peu ou compléter avec donc les conseils et les astuces toutes simples à mettre en pratique [Jean-Sylvain] on va essayer oui je pense que la première chose c’est de déjà de bien gérer bon les mots de passe on en a parlé de savoir comment elles doivent-ils être et être gérées surtout dernièrement il y a aussi des principes très simples mais comme la mise à jour les mises à jour des logiciels que vous êtes amenés à utiliser vous utilisez sûrement beaucoup d’outils SaaS donc software as a service donc là c’est l’éditeur qui s’occupe de faire la mise à jour pour vous c’est transparent vous voyez rien mais pour les logiciels clients que vous pouvez être amenés à utiliser les mettre à jour c’est pas que du cosmétique l’éditeur va vous dire bah oui on va changer la barre grise par une barre noire ça va être génial on va avoir une bonne mise à jour en fait derrière il va corriger énormément de vulnérabilité que vous ne voyez pas parce que l’éditeur n’a pas trop intérêt à communiquer dessus mais ces mises à jour là sont importantes donc il y a les mises à jour il y a attention aux données qu’on est amenés à échanger tout simplement et puis je pense que déjà si on respecte ça on se protège d’une bonne partie des cyberattaques qu’on peut voir aujourd’hui sur Arrivé [Gwen] et alors à l’inverse les erreurs à ne pas commettre les fausses bonnes idées quoi [Jean-Sylvain] alors les fausses bonnes idées alors là je parle encore une fois de ce que je connais je ne sais pas si ça s’applique vraiment à votre contexte mais j’ai vu par exemple des posts où on disait oui il y a un antivirus ok super il y a un antivirus donc tout va bien sauf qu’en fait l’antivirus n’était pas mis à jour depuis plus de 5 ans donc là il y a le faux sentiment de sécurité on se dit c’est bon on a un équipement de sécurité on est safe mais en fait derrière pas du tout parce que il n’y a pas de base ils n’ont pas payé les licences donc il n’y avait plus de mises à jour et en fait les virus qui étaient sortis depuis 5 ans ils étaient vulnérables des choses comme ça donc ça c’est vraiment les choses à ne pas faire [Gwen] là l’erreur en l’occurrence c’est peut-être aussi de ne pas vérifier [Jean-Sylvain] et l’erreur était clairement de ne pas vérifier et puis surtout de se dire non on n’a pas le budget pour renouveler la licence on va se dire on l’a acheté telle année c’est bon ça va marcher est-ce que le fait de tout mélanger le pro et le perso ça peut être aussi une erreur ? C’est un vrai sujet Tochi l’Annecy s’est prononcée en disant c’est à prohiber c’est vraiment à interdire parce qu’il y a trop de il pourrait y avoir un trop grand risque de porosité entre des logiciels qu’on pourrait être amenés pour notre utilisation perso je pense parfois des jeux vidéo piratés par exemple même si c’est pas bien et derrière en fait ces jeux là peuvent être peuvent introduire des virus des vulnérabilités etc qui vont derrière avoir un impact sur le travail sur les données qui vont être exfiltrées ça va être des données pro et non plus des données perso etc donc là on voit qu’il y a une vraie porosité qui peut avoir lieu à partir du moment où on utilise le même ordinateur par exemple pour du pro et du perso si on demande l’ordinateur si les enfants demandent l’ordinateur des parents qui est l’ordinateur pro pour essayer des jeux etc là on commence à arriver sur des domaines qui commencent à devenir avec un risque un peu trop élevé [Bryan] voilà [Jean-Sylvain] donc faut vraiment cloisonner les usages la meilleure pratique c’est de cloisonner les usages tout à fait pareil pour les téléphones on ne rentrera pas dans les détails mais il peut y avoir des attaques sur les téléphones portables liés par exemple à des téléchargements d’applications vous êtes dans un salon professionnel vous scannez le QR code à l’entrée qui vous dit téléchargez ta l’application pour avoir les informations sur les stands etc vous avez votre téléphone perso hop vous installez l’application qui est en fait une application vérolée et derrière c’est toutes vos données perso qui disparaissent voilà donc il y a cette porosité là qui est dangereuse et donc on augmente la surfaite d’attaque donc on augmente le risque par essence donc une bonne pratique c’est de cloisonner d’avoir un téléphone pro un téléphone perso son ordinateur pro on s’en sert que pour le pro c’est ça avec une notion aussi qu’on oublie c’est qu’aujourd’hui avec les smartphones on a quasiment plus de données sur notre téléphone que sur notre pc de travail et aujourd’hui on met moins de mesures de sécurité sur ces téléphones là que sur nos outils de travail donc forcément à un moment les attaquants vous déplacent vers le truc le plus simple donc c’est pour ça que je dis attention et si c’est pas possible ce qui peut arriver et bien c’est peut-être de limiter l’accès aux données sur son téléphone au strict nécessaire c’est pas le ok ou pas ok c’est vraiment ok et dans ce cas là on dit on limite juste au dossier nécessaire en voyage mais c’est tout quoi [Gwen] alors une autre très bonne pratique aussi puisque du coup tu parles de smartphone c’est bon je pense que c’est de plus en plus rare maintenant les gens qui n’ont pas ça mais d’avoir un mot de passe pour déverrouiller son téléphone [Jean-Sylvain] oui alors un mot de passe pour déverrouiller son téléphone qui est différent de 0 0 0 0 [Gwen] ou 1 2 3 4 [Jean-Sylvain] ou la date de naissance de son fils ou la date de naissance de son fils alors oui c’est sûr après le risque il est à partir du moment où on vous vole votre téléphone on peut accéder aux données bon oui c’est ennuyeux maintenant c’est pas non plus un risque qui est hyper présent c’est vrai que c’est une bonne pratique mais derrière ça va ça va juste vous protéger si quelqu’un vole votre téléphone qu’on n’ait pas accès à vos données ce qui est hyper important l’autre bonne pratique que moi je vois au quotidien et peut-être que ça s’applique à vous c’est le transport de données sur une clé USB on se dit par exemple je vais partir avec ma presse sur une clé USB parce que je sais que là-bas il y a un poste où je vais pouvoir diffuser ma présentation mon dossier etc et donc les gens ont tendance à se dire si je n’ai pas accès à tous mes dossiers bon bah dans le doute je mets tout sur la clé USB et puis et je perds la clé USB et là sur la clé USB il peut y avoir des documents de présentation qui sont semi-publics on va dire mais il peut y avoir aussi des documents plus confidentiels comme par exemple des accès déjà vus mais aussi des données vraiment plus confidentielles moi je vais parler de données de santé par exemple parce que c’est mon domaine mais une donnée de santé sur une clé USB qui est perdue c’est dramatique alors comment tu fais ? comment ? comment tu fais alors ?alors dans ce cas-là ce qu’on fait c’est que j’ai mis à disposition un système qui permet de créer des mini coffres forts dans les clés USB c’est-à-dire qu’on peut stocker la donnée qui n’est pas confidentielle sur la clé USB comme si de rien n’était et puis on met un petit coffre fort avec un mot de passe où on peut stocker des données qui sont confidentielles donc si on a besoin d’y accéder on peut le faire le jour J lors de la présentation mais si on n’en a pas besoin on n’ouvre pas le coffre fort et ça reste protégé comme ça si quelqu’un tombe sur la clé USB il va obtenir les données non confidentielles et il va voir qu’il y a un coffre fort mais il n’a pas le mot de passe il ne va pas perdre son temps à essayer de créer le mot de passe il va effacer la clé USB et puis terminer

[Gwen] et c’est facile à faire ça ? [Jean-Sylvain] c’est assez facile à faire il y a des petits outils gratuits il y a Z qui permet de le faire on peut également le faire dans une moindre mesure avec les logiciels comme WinRar WinZip etc qui permettent de faire des petits fichiers zippés avec un mot de passe ça peut faire office de mini coffre fort c’est une solution qui n’est pas très chère et qui permet déjà de se dire que si quelqu’un tombe sur la clé il n’aura pas accès aux données je crois de mémoire que l’avantage de Z au-delà du mot de passe c’est aussi le chiffrement il y a un mot de passe mais en plus ces données sont chiffrées [Gwen] exactement [Jean-Sylvain] l’avantage de Z par rapport aux deux exemples précédents c’est qu’il va chiffrer les données avec des protocoles attestés et robustes certifiés par l’ANSI qui permettent justement de se dire les données sont bien protégées ça donne une certaine sérénité quand on voyage et qu’on a des documents confidentiels et qu’on n’a pas forcément envie que quelqu’un les trouve si on permet de l’USB oui ou alors on peut aussi ne pas transporter les documents et les rendre accessibles sur un serveur sécurisé tout à fait avec un navigateur on lance une adresse internet et on va récupérer ces fichiers [Gwen] c’est aussi [Jean-Sylvain] une autre pratique nous typiquement c’est ce qu’on fait on n’a pas de clé USB à l’agence tu as raison d’ailleurs on voit que dans les entreprises on tend devant le risque on tend à réduire l’utilisation des clés USB voire quasiment chez une entreprise ou on les supprime totalement et effectivement on passe ce que tu disais avec un système de partage de fichiers et on donne les accès en temps voulu lors de la présentation tout à fait [Gwen] alors juste avant de passer à la conclusion vous l’avez dit plusieurs fois mais ce n’était pas clair pour tout le monde ça veut dire quoi des données chiffrées ? [Jean-Sylvain] alors c’est une bonne question les données chiffrées ce sont des données qui ne sont accessibles ou lisibles qu’avec un système d’authentification un système type mot de passe type empreinte digitale voilà un mode d’authentification et donc si ce mode d’authentification n’est pas présent on ne peut pas lire les données donc chiffrer c’est l’opération qui consiste à transformer une donnée intelligible en une donnée non lisible si on n’a pas le code qui permet de déchiffrer la donnée [Gwen] mais alors du coup c’est c’est quoi l’inverse ? [Jean-Sylvain] alors l’inverse c’est déchiffrer la donnée c’est à dire qu’on va prendre la donnée qui est inintelligible on va rentrer un mode passe et on va retrouver la donnée lisible dans quel cas par exemple ? [Gwen] parce que maintenant on a des modes passe partout même s’ils ne sont pas sécurisés etc mais du coup dans quel cas est-ce qu’on peut avoir ça encore ? [Jean-Sylvain] dans quel cas on peut avoir ? [Gwen] les données non chiffrées [Jean-Sylvain] ah par exemple ce que je disais tout à l’heure avec l’utilisation de WinZip par exemple de WinRAR donc c’est l’utilisation de compression les données ne sont pas chiffrées elles sont compressées avec un mode passe mais elles ne sont pas chiffrées c’est à dire que l’algorithme qui permet de rendre les données illisibles n’est pas un algorithme de cryptographie éprouvé par la communauté internationale c’est un algorithme qui permet juste on va dire de modifier la donnée mais pas de la chiffrer [Gwen] ok [Jean-Sylvain] ça marche moi j’aurais juste avant de passer à la conclusion je suis désolé mais parce qu’on voit on voit des choses quand même des fois chez nos clients je pense que c’est bien d’en parler parce qu’à mon avis ça doit rentrer dans les bonnes pratiques on a souvent des clients donc ils nous donnent des accès des délégations puis après on arrête de travailler avec eux ou ils arrêtent de travailler avec nous enfin peu importe et du coup quand on leur demande mais qui a accès à votre business manager ou qui a accès à tel outil et bien ils ne savent pas personne ne sait qui a accès à l’information est-ce que dans les bonnes pratiques il y a aussi le fait de peut-être pas de cartographier mais au moins de savoir qui a accès à quoi enfin mais complètement c’est-à-dire que cette notion-là elle est hyper importante dans la gestion de l’information pourquoi je dis ça ? parce que pour donner un exemple on va dire de mise en oeuvre de l’importance de cette notion-là c’est que quand on fait une réponse à un incident c’est-à-dire que quand on a un incident de cybersécurité qui est avéré on voit qu’il y a des connexions frauduleuses qui viennent du Thaïlande du Japon du Canada etc.et bien on va tout de suite chercher à se dire le compte qui a été usurpé parce que son identifiant mot de passe a fuité et que des gens de ces pays-là se sont connectés à quoi ont-ils pu avoir accès ? c’est-à-dire que nous on doit estimer la notion d’information compromise pour savoir ce qu’on doit mettre en oeuvre comme mesure de protection c’est-à-dire est-ce que toutes les données des comptes social media major ont fuité ou est-ce que c’est juste un seul ? est-ce que tous les réseaux sociaux sont impliqués ou est-ce que c’est un seul ?

et donc forcément la réponse incidente c’est-à-dire lorsqu’on s’est rendu compte qu’il y a eu vraiment une connexion frauduleuse et bien on sait qu’on doit changer le mot de passe sur un réseau social ou sur l’ensemble des réseaux sociaux et donc la réponse elle n’est pas du tout la même c’est-à-dire si on nous oublie si on a un trou dans la raquette et qu’on oublie un réseau social et bien derrière l’attaquant lui va continuer sur ce réseau social donc avoir une notion de qui a accès à l’information et quels sont les droits associés c’est hyper important dans cette justement dans cette gouvernance si on peut parler de gouvernance de la sécurité numérique des entreprises.

Ok et en tant qu’agence freelance quand on constate qu’un client ne fait pas les choses très correctement bon c’est pas notre métier tu vois enfin moi je veux dire je ne suis pas consultant en cybersécurité je suis assez sensible à la question parce que je suis entouré par des gens très bien mais c’est pas notre métier alors qu’est-ce qu’on fait en fait quand on constate qu’il y a des choses qui sont vraiment pas du tout de bons réflexes enfin où l’hygiène est vraiment à revoir. Alors déjà le premier réflexe c’est de se dire que déjà c’est pas notre métier parce qu’il y en a aussi où ils pensent que c’est leur métier et puis du coup ils donnent des conseils qui sont pas forcément opportun et la deuxième chose c’est effectivement de voir ces comportements pas forcément on va dire qui respectent l’état de l’art et de leur dire que c’est pas que ça respecte pas les bonnes pratiques et voir même des fois de les accompagner en leur disant juste moi si je peux vous donner un conseil vous devriez mettre ça en oeuvre voir parfois même comment dire prescrire une solution nous nous avons une solution qui permet de partager notre passe utiliser notre solution